Navegadores da Web podem ser configurados para não registrar os registros (logs) de navegação ou para excluí-los automaticamente. Esse tipo de ação dificulta o exame de informações acerca de sítios web visitados a partir de determinado sistema.

Sistemas operacionais como o Linux e o Windows registram diversos tipos de eventos relacionados ao uso de computadores, tais como data e hora de login de um usuário cadastrado.

Exames em dispositivos de armazenamento computacional consistem na análise de arquivos, sistemas e programas instalados em diversos dispositivos de armazenamento físicos. Esses exames, geralmente, não são aplicáveis na identificação e no processamento de informações armazenadas por computação em nuvem, dada a impossibilidade de acesso aos dispositivos físicos de armazenamento.

Exames em mensagens eletrônicas, tais como emails, permitem identificar o responsável pelo envio das mensagens, uma vez que as mensagens utilizadas nesse tipo de comunicação sempre contêm um endereço que identifica o remetente da mensagem.

Os protocolos TLS (Transport Layer Security) e SSL (Secure Sockets Layer) possuem propriedades criptográficas que permitem assegurar a confidencialidade e a integridade da comunicação.

Diversos protocolos são utilizados em uma comunicação pela Internet, mas apenas alguns deles contribuem para a segurança da comunicação. A esse respeito, julgue o item seguinte.

O protocolo DNS é usado para traduzir um nome em um endereço IP e vice-versa, ao passo que o FTP é um protocolo de transferência de arquivos que possui como requisito o protocolo de transporte UDP.

Diversos protocolos são utilizados em uma comunicação pela Internet, mas apenas alguns deles contribuem para a segurança da comunicação. A esse respeito, julgue o item seguinte.

Com relação a esse tema, julgue o próximo item.

Firewalls são dispositivos de segurança que podem evitar a contaminação e a propagação de vírus. Por outro lado, antivírus são ferramentas de segurança capazes de detectar e evitar ataques provenientes de uma comunicação em rede.

Com relação a esse tema, julgue o próximo item.

Os vírus, ao se propagarem, inserem cópias de seu próprio código em outros programas, enquanto os worms se propagam pelas redes, explorando, geralmente, alguma vulnerabilidade de outros softwares.

Se V\C for o conjunto complementar de C em V, então (V\C) ⋂ A será um conjunto não vazio.

Se 15% das vítimas forem mulheres negras e com baixa escolaridade, então V = B ⋃ C.

Se V\A for o conjunto complementar de A em V, então 46% das vítimas pertencerão a V\A

Considere que a empresa X tenha disponibilizado um aparelho celular a um empregado que viajou em missão de 30 dias corridos. O custo do minuto de cada ligação, para qualquer telefone, é de

R$ 0,15. Nessa situação, considerando que a empresa tenha estabelecido limite de R$ 200,00 e que, após ultrapassado esse limite, o empregado arcará com as despesas, julgue o item a seguir.

Se, nos primeiros 10 dias, o tempo total das ligações do empregado tiver sido de 15 h, então, sem pagar adicional, ele disporá de mais de um terço do limite estabelecido pela empresa.

Se, ao final da missão, o empregado pagar R$ 70,00 pelas ligações excedentes, então, em média, suas ligações terão sido de uma hora por dia.

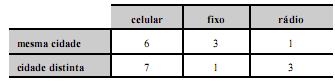

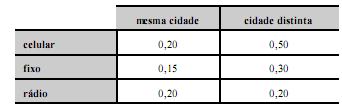

Considere que, em uma nova missão, o preço das ligações tenha passado a depender da localidade, mesma cidade ou cidade distinta da de origem da ligação, e do tipo de telefone para o qual a ligação tenha sido feita, celular, fixo ou rádio. As tabelas abaixo mostram quantas ligações de cada tipo foram feitas e o valor de cada uma:

Tabela I: número de ligações realizadas por tipo de telefone

Tabela II: preço de cada ligação, em reais

Nessas condições, se A =  for a matriz formada pelos dados da tabela I, e B =

for a matriz formada pelos dados da tabela I, e B =  for a matriz formada pelos dados da tabela II, então a soma de todas as entradas da matriz A × B será igual ao valor total das ligações efetuadas.

for a matriz formada pelos dados da tabela II, então a soma de todas as entradas da matriz A × B será igual ao valor total das ligações efetuadas.

Considere que a empresa X tenha disponibilizado um aparelho celular a um empregado que viajou em missão de 30 dias corridos. O custo do minuto de cada ligação, para qualquer telefone, é de

R$ 0,15. Nessa situação, considerando que a empresa tenha estabelecido limite de R$ 200,00 e que, após ultrapassado esse limite, o empregado arcará com as despesas, julgue o item a seguir.